Настройка источника RDS Postgres

Поддерживаемые версии Postgres

ClickPipes поддерживает версии Postgres 12 и выше.

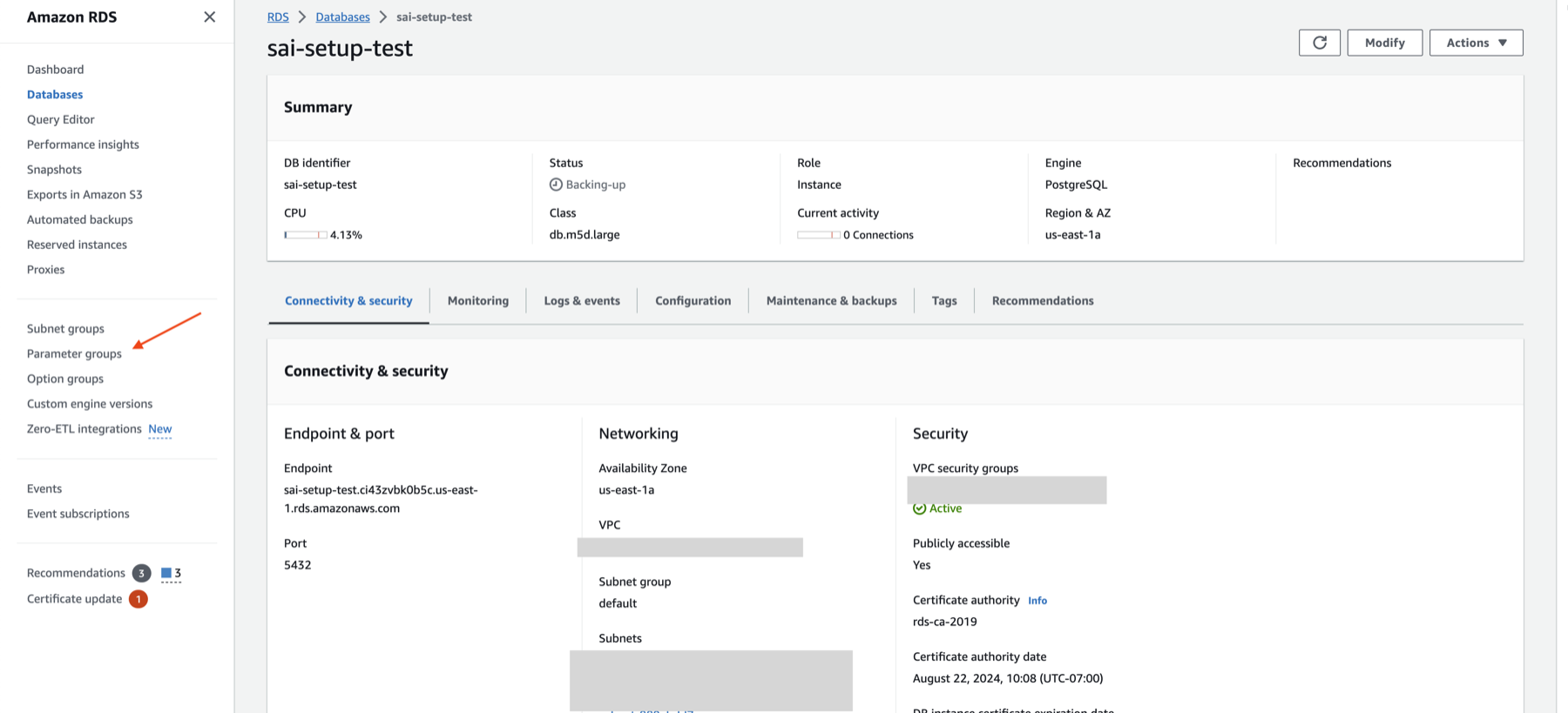

Включение логической репликации

Вы можете пропустить этот раздел, если ваша RDS-инстанс уже имеет следующие настройки:

rds.logical_replication = 1wal_sender_timeout = 0

Эти настройки обычно предварительно сконфигурированы, если вы ранее использовали другой инструмент репликации данных.

Если настройки ещё не сконфигурированы, выполните следующие шаги:

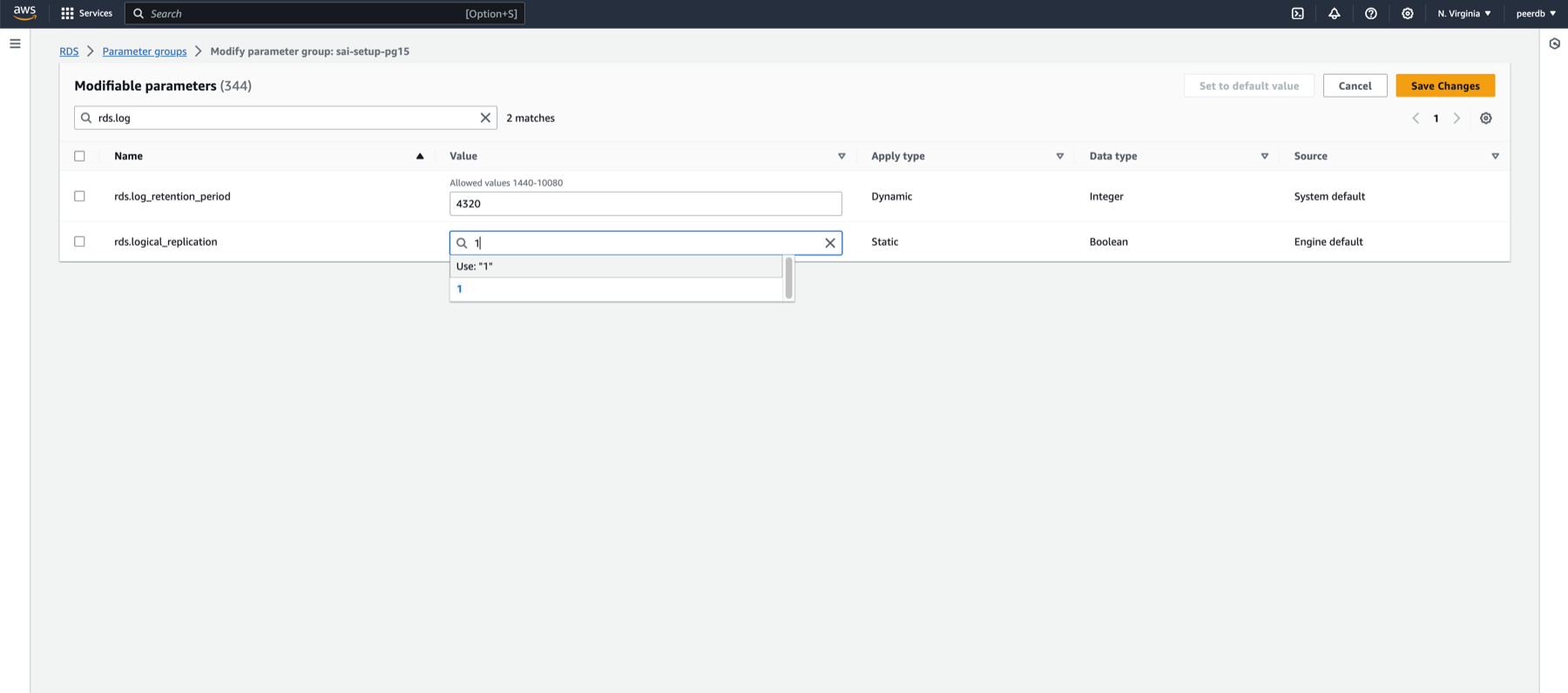

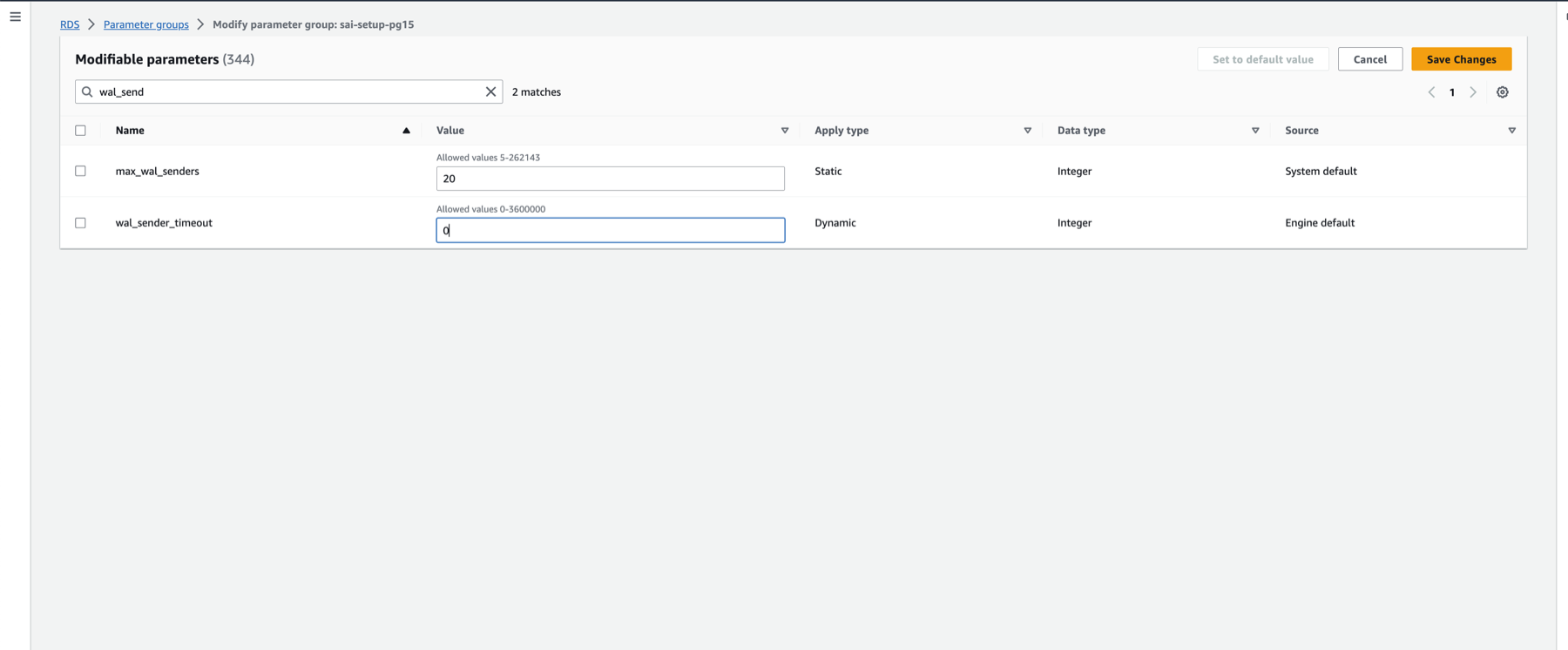

- Создайте новую группу параметров для вашей версии Postgres с необходимыми настройками:

- Установите

rds.logical_replicationв 1 - Установите

wal_sender_timeoutв 0

- Установите

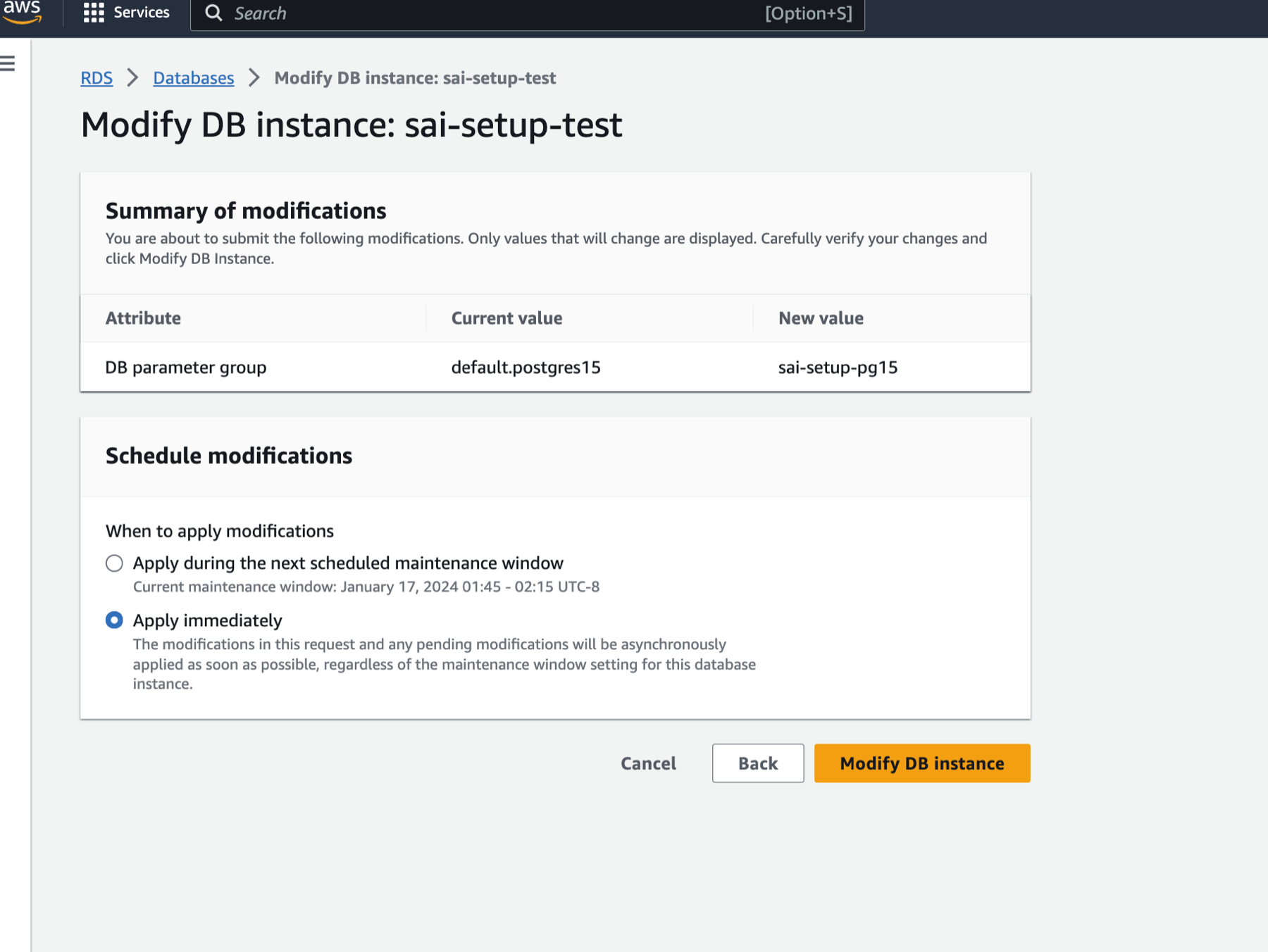

- Примените новую группу параметров к вашей базе данных RDS Postgres

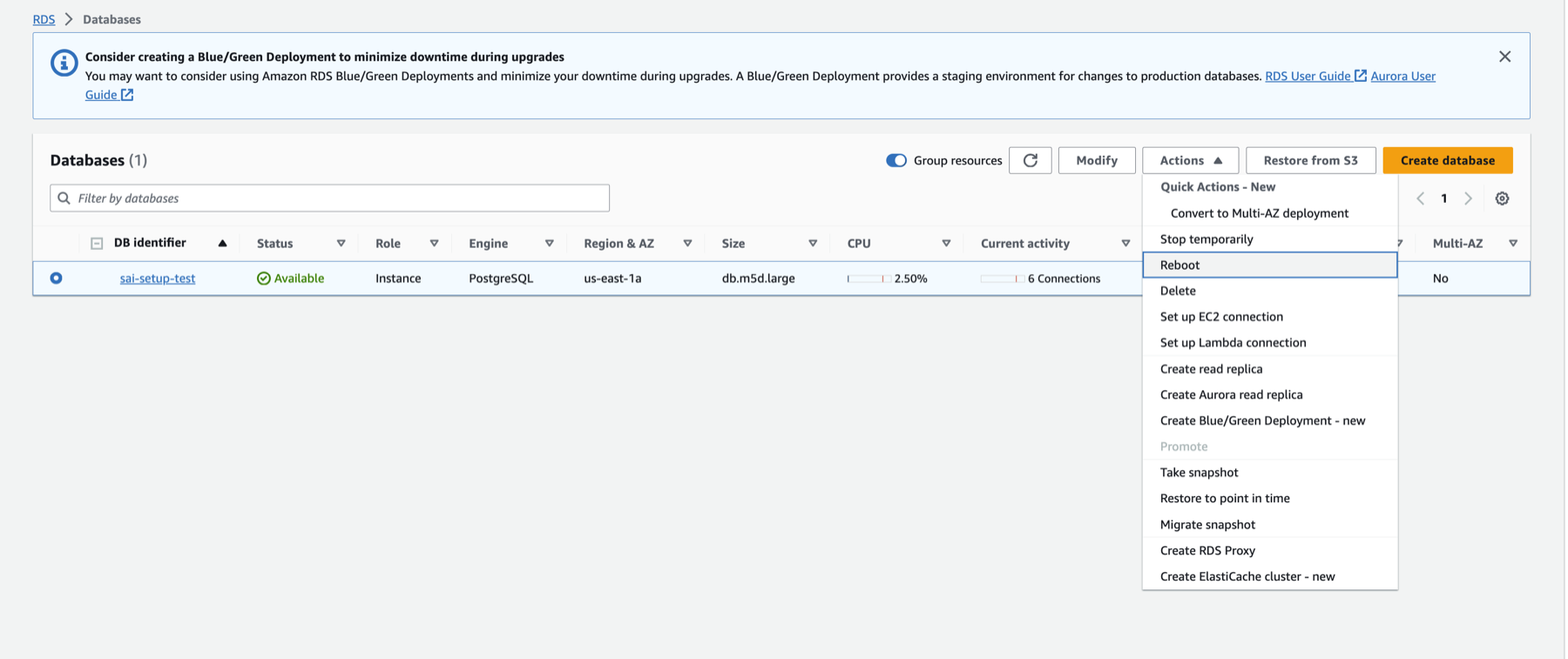

- Перезагрузите ваш экземпляр RDS, чтобы применить изменения

Настройка пользователя базы данных

Подключитесь к вашему экземпляру RDS Postgres как администратор и выполните следующие команды:

- Создайте выделенного пользователя для ClickPipes:

- Предоставьте права на схему. Следующий пример показывает права для схемы

public. Повторите эти команды для каждой схемы, которую вы хотите реплицировать:

- Предоставьте права на репликацию:

- Создайте публикацию для репликации:

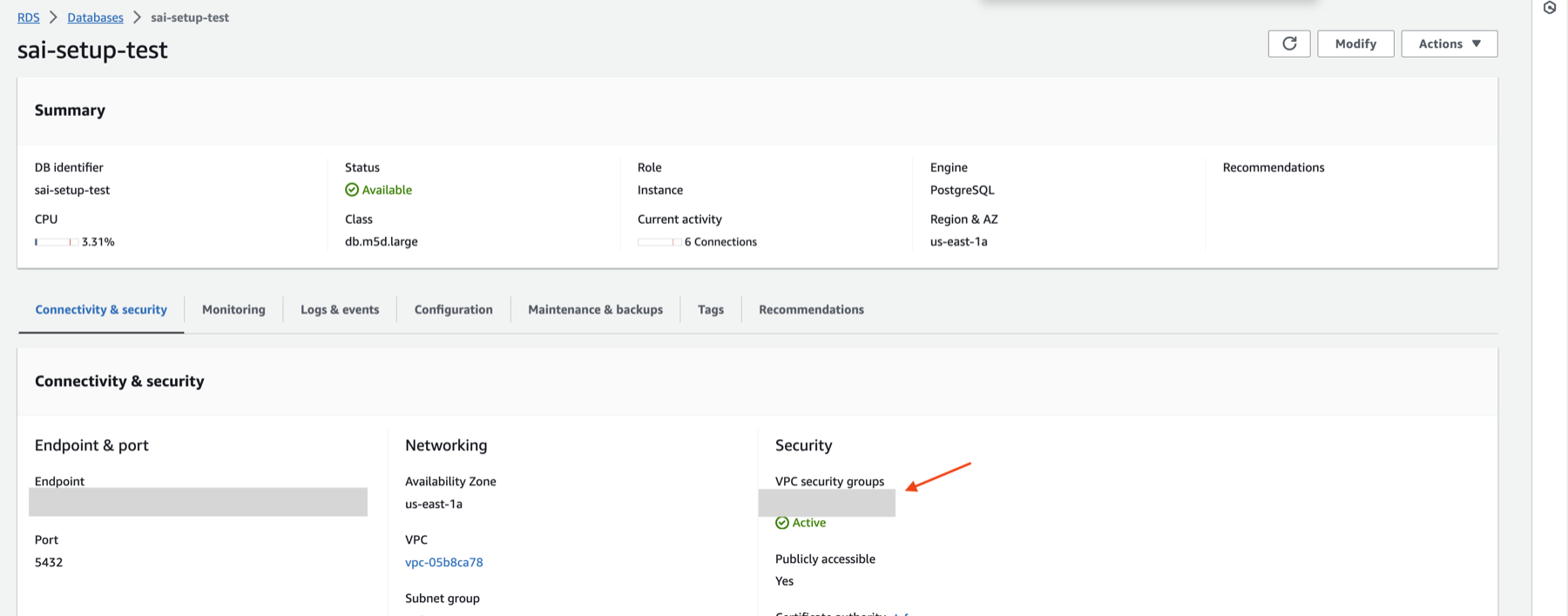

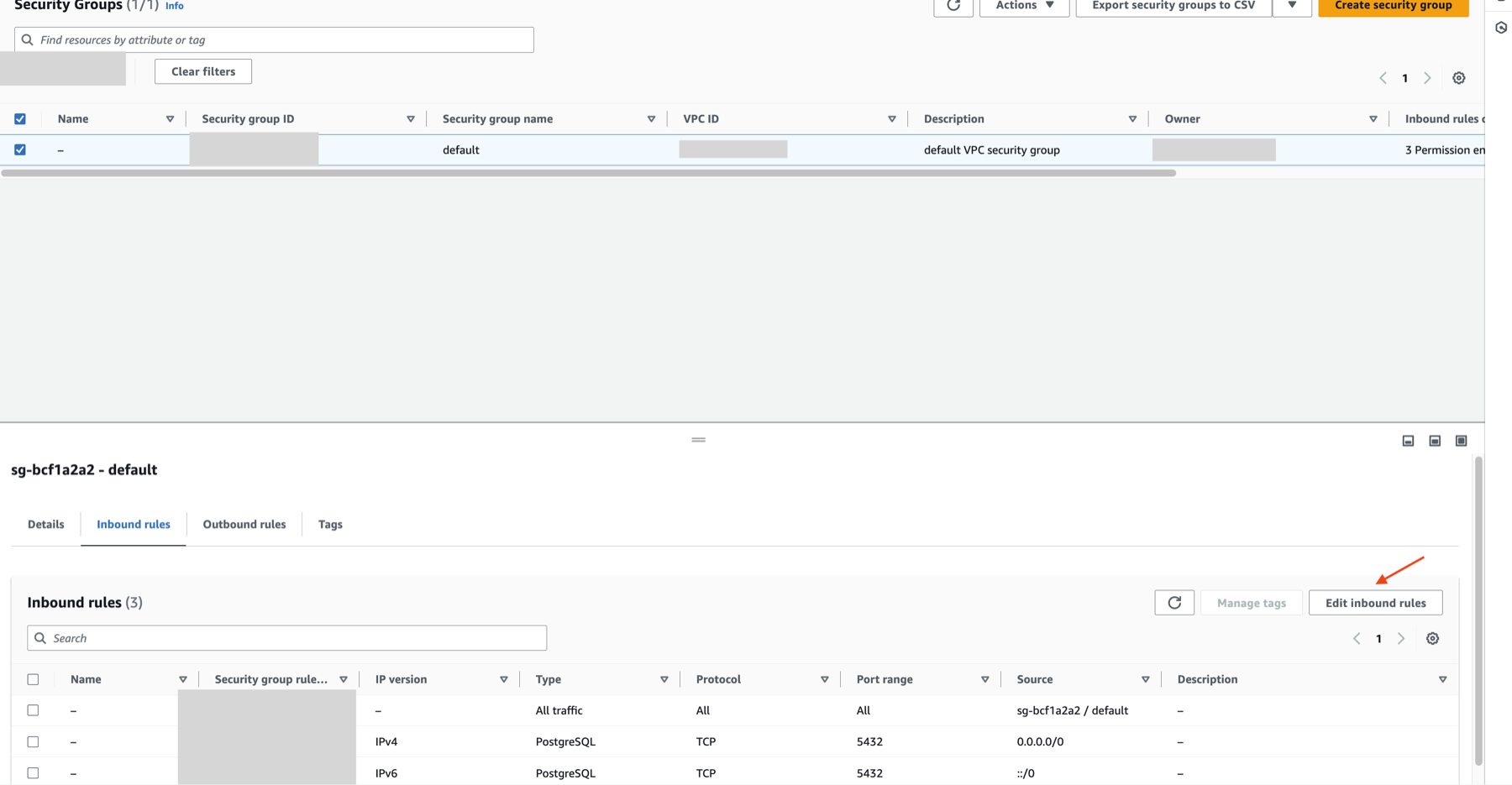

Настройка сетевого доступа

Контроль доступа на основе IP-адресов

Если вы хотите ограничить трафик к вашему экземпляру RDS, добавьте документированные статические NAT IP-адреса в Inbound rules вашей группы безопасности RDS.

Приватный доступ через AWS PrivateLink

Чтобы подключиться к вашему экземпляру RDS через частную сеть, вы можете использовать AWS PrivateLink. Следуйте нашему руководству по настройке AWS PrivateLink для ClickPipes, чтобы настроить соединение.

Обходные пути для RDS Proxy

RDS Proxy не поддерживает соединения логической репликации. Если у вас динамические IP-адреса в RDS и вы не можете использовать DNS-имя или лямбду, вот некоторые альтернативы:

- Используя cron job, периодически разрешайте IP-адрес конечной точки RDS и обновляйте NLB, если он изменился.

- Используйте уведомления о событиях RDS с EventBridge/SNS: автоматизируйте обновления, используя уведомления событий AWS RDS.

- Стабильный EC2: Разверните экземпляр EC2, который будет действовать как сервис опроса или прокси на основе IP.

- Автоматизируйте управление IP-адресами с помощью инструментов, таких как Terraform или CloudFormation.

Что дальше?

Теперь вы можете создать ваш ClickPipe и начать прием данных из вашего экземпляра Postgres в ClickHouse Cloud. Убедитесь, что вы записали данные подключения, которые вы использовали при настройке вашего экземпляра Postgres, так как они потребуются вам в процессе создания ClickPipe.