Контроль доступа на основе ролей Kinesis

Эта статья демонстрирует, как клиенты ClickPipes могут использовать контроль доступа на основе ролей для аутентификации с Amazon Kinesis и безопасного доступа к своим потокам данных.

Пререквизиты

Для выполнения этого руководства вам понадобится:

- Активный сервис ClickHouse Cloud

- Учетная запись AWS

Введение

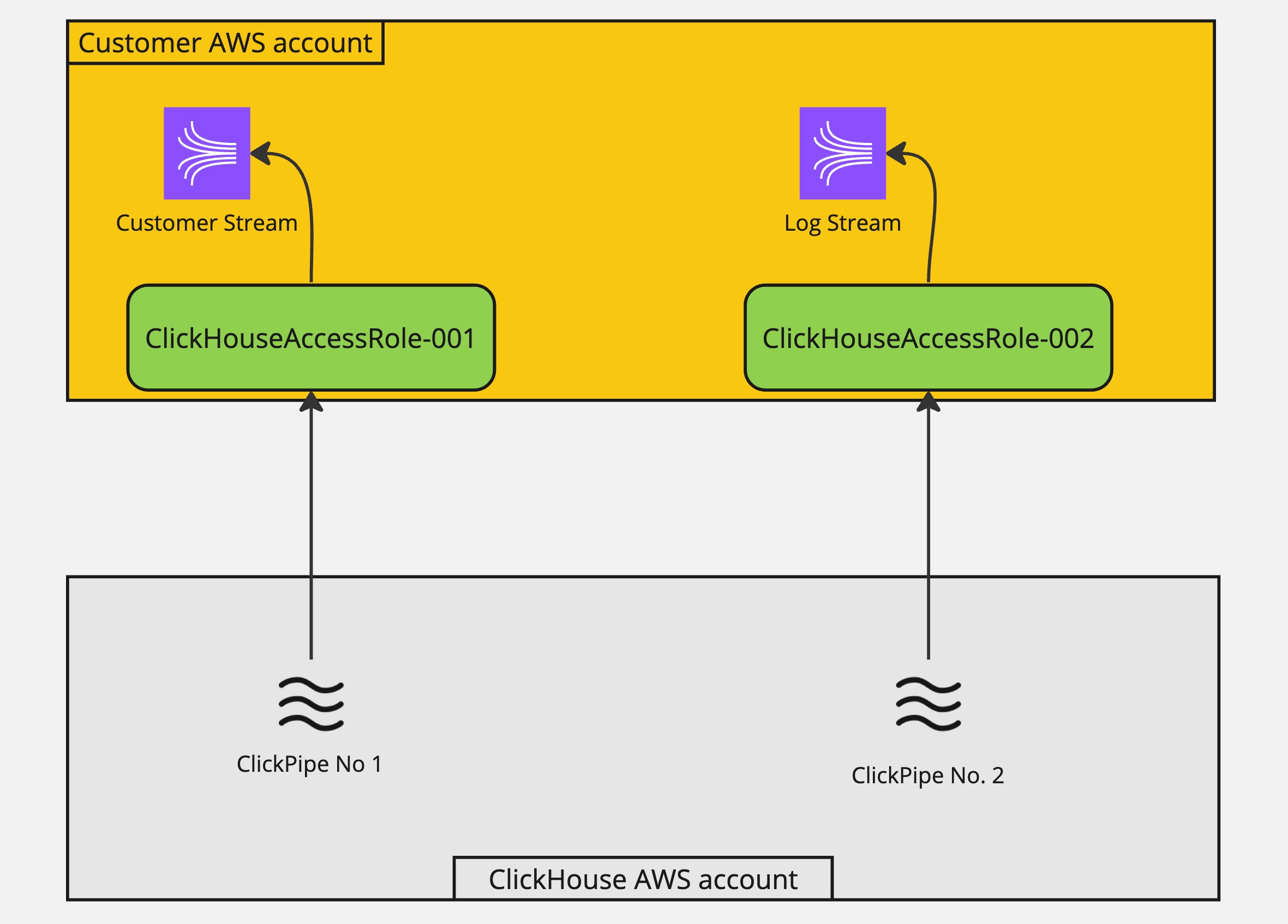

Перед тем как перейти к настройке безопасного доступа к Kinesis, важно понять механизм. Вот обзор того, как ClickPipes может получать доступ к потокам Amazon Kinesis, предполагая роль в учетной записи AWS клиентов.

Используя этот подход, клиенты могут управлять всем доступом к своим потокам данных Kinesis в одном месте (политика IAM предполагаемой роли), не изменяя индивидуально политику доступа для каждого потока.

Настройка

Получение Arn роли IAM сервиса ClickHouse

-

- Войдите в свою учетную запись ClickHouse Cloud.

-

- Выберите сервис ClickHouse, для которого хотите создать интеграцию.

-

- Выберите вкладку Настройки.

-

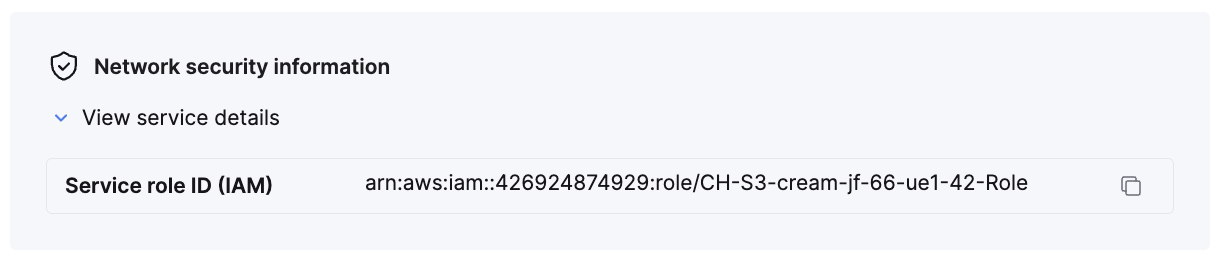

- Прокрутите вниз до раздела Информация о сетевой безопасности внизу страницы.

-

- Скопируйте значение ID роли сервиса (IAM), относящееся к сервису, как показано ниже.

Настройка предполагаемой роли IAM

Вручную создайте роль IAM.

-

- Войдите в свою учетную запись AWS в веб-браузере с пользователем IAM, который имеет разрешение на создание и управление ролями IAM.

-

- Перейдите в консоль службы IAM.

-

- Создайте новую роль IAM с типом доверенной сущности

AWS account. Обратите внимание, что имя роли IAM должно начинаться сClickHouseAccessRole-, чтобы это работало.

- Создайте новую роль IAM с типом доверенной сущности

Для политики доверия замените {ClickHouse_IAM_ARN} на Arn роли IAM, относящейся к вашему экземпляру ClickHouse. Для политики IAM замените {STREAM_NAME} на имя вашего потока Kinesis.

-

- Скопируйте новый IAM Role Arn после создания. Это то, что нужно для доступа к вашему потоку Kinesis.